ArayZ No.88 2019年4月発行今、迫り来る脅威 サイバー犯罪

この記事の掲載号をPDFでダウンロード

ダウンロードページへ

掲載号のページにて会員ログイン後、ダウンロードが可能になります。ダウンロードができない場合は、お手数ですが、[email protected] までご連絡ください。

今、迫り来る脅威 サイバー犯罪

公開日 2019.04.06

通信データの流通量が急増することに伴い、サイバー攻撃の脅威が高まっている。タイの国家立法議会(NLA)は2月28日、デジタル空間における国民と情報の安全性確保を命題に、サイバーセキュリティ法案を可決した。空港などの交通機関や銀行、電気、水道、通信などの重要インフラ分野を保護するのが目的で、近くサイバーセキュリティ庁(CSA)が創設される見通しだ。ただ、国レベルだけでなく、企業単位で対策を迫られる動きが加速しそうだ。そこで今回は、タイで今後2年間で最も致命的な経済犯罪になると予測される「サイバー犯罪」に焦点を当てる。

1.はじめに 近年、世界中でデジタル化の一途を辿り、インターネット、スマートフォン、電子決済、電子商取引(EC)は、ここ十数年で人々の生活にすっかり浸透し、Internet of Things(IoT)やロボティック、人工知能(AI)等の新しい技術も日進月歩で進化を遂げています。人々の生活は、ネットワークの繋がりによって便利になり、事業活動も自動化によって格段に効率的になりました。

その一方で、ネットワークが繋がれば繋がるほど、脆弱な抜け穴が増え、従来存在しなかった外部からの脅威も増してきています。実際、個人情報の流出やサイバー攻撃による被害は後を絶たず、21世紀に活動する企業、個人、政府は常にサイバーリスクの脅威に晒されています。日本でも、仮想通貨取引所のコインチェックが仮想通貨NEMを流出した事件は記憶に新しいかと思います。また2017年5月には、身代金要求型マルウェアであるランサムウェア「WannaCry」が世界中で大流行し、少なくとも150ヵ国30万台以上のコンピュータが感染しました。このランサムウェアは、ネットワーク経由でコンピュータへ侵入し、ファイルを暗号化し、その解除に係る身代金としてビットコイン300ドル相当を要求するという性質を持っており、日本企業を含む多数の民間企業、政府機関、個人が被害を受けました。

今や、サイバー犯罪と闘い、企業、顧客、従業員に関する重要な情報や資産を守ることは、世界中の企業にとっての重要な責務であり、避けては通れない社会的責任なのです。

2.PwC「世界経済犯罪実態調査2018タイ版」の結果と考察 a.前置き 世界最大級の会計事務所・総合コンサルティングのPwCは、2年に一度、企業を取り巻く経済犯罪の実態を把握することを目的として、企業の経営幹部、部門長以上を対象に、「世界経済犯罪実態調査」を実施しています。その調査規模は年々増加し、直近の2018年版では123の国と地域から合計7228名に回答を頂きました。さらに驚くべきことに、その内522名はタイ国内からの回答で、この数字は第2位である米国の約350名を大幅に上回る結果となっております。

また、タイにおける回答者の属性を見ると、ほぼ半数(46%)が経営幹部、22%は財務、監査、コンプライアンス、リスク管理などの担当部門長となっており、タイ国内における不正・経済犯罪に対する認識の高まりがうかがえます。

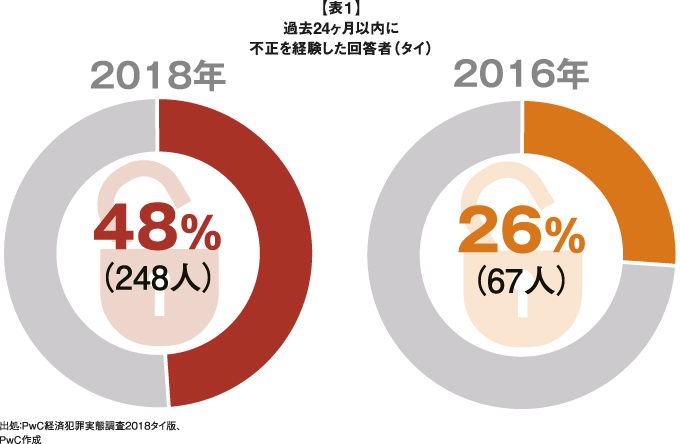

PwC経済犯罪実態調査2018タイ版(以下、「本調査」)の結果によると、過去2年間に何らかの経済犯罪を経験したと答えた回答者は、全体の48%にのぼり、16年の26%からほぼ倍増しました。

しかし、本当にこの数字が示すほど経済犯罪の数そのものが増加したのでしょうか。不正や経済犯罪との闘いの最前線で得た我々の経験から考察すると、今まで水面下に潜んでいた、または見過ごされてきた経済犯罪・不正が、企業の不正・コンプライアンスに対する認識の高まりとともに、ここに来てやっと目に見える形で表面化し始めたのが大きな理由の一つだと考えられます。不正・経済犯罪というのは、過去も現在も常に身の回りに存在していました。もう一つは、時代の変化、不正行為の多様化および高度化により、サイバー犯罪などの新しい脅威が出てきたためでしょう。

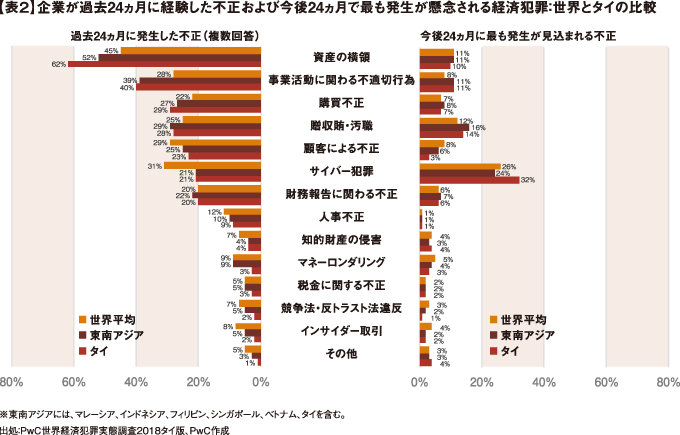

b.迫り来るサイバーリスク―統計データから見る世界との比較 世界でもタイ国内においても、様々な不正・経済犯罪が発生していますが、その中でサイバー犯罪の存在感は日に日に増してきています。

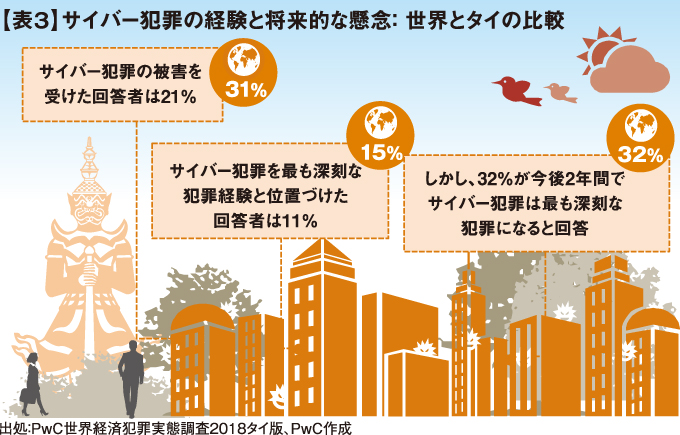

世界平均で見ると、不正・経済犯罪を経験した回答者の31%が、過去2年間にサイバー犯罪の被害にあっており、資産の横領に続いて2番目に多い不正・経済犯罪となっています。タイにおいても伝統的な不正である贈収賄・汚職や購買不正に迫る勢いで、21%が過去2年間にサイバー攻撃を経験したと回答しています。

注目すべきは、回答者の約3分の1(32%)が、今後2年間で最も深刻な経済犯罪リスクとしてサイバー犯罪を選んでいる点です。これは、第2位の資産の横領の約3倍となっており、今後注視すべき脅威として疑いの余地はないと言えるでしょう。

実際に、タイでは国家レベルでの「Thailand4.0」の推進により、多くの在タイ企業が、業務のデジタル化、クラウドソリューションの活用など、業務モデルの変革に取り組んでおり、サイバーリスクへの対応が喫緊の課題であり、今後の最大の懸念となっています。

c.サイバー攻撃による被害― ハッカーの目的 サイバー犯罪行為者はサイバー攻撃の先に何を求めているのでしょうか。

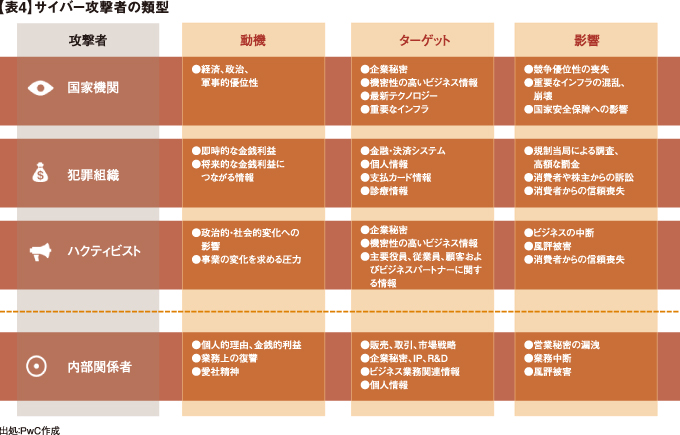

まず、サイバー犯罪行為者と一口に言っても、単に、世間を騒がせて楽しんでいる愉快犯の場合もあれば、犯罪組織や国家、ハクティビスト(※)など様々であり、その攻撃の目的も三者三様です。

国家機関の場合、その目的は政治・経済的な理由であることが多く、他国の軍事情報や先端技術情報の窃盗、更には外交・内政目的のスパイ活動などが主になります。

犯罪組織の場合、金銭目的である場合が多く、不正送金をさせることで直接金銭を窃取することもあれば、転売可能な個人情報や機密情報等を狙ってくることもあります。

読者の皆様の企業を狙うハッカーは主にこの分類になるかと思います。

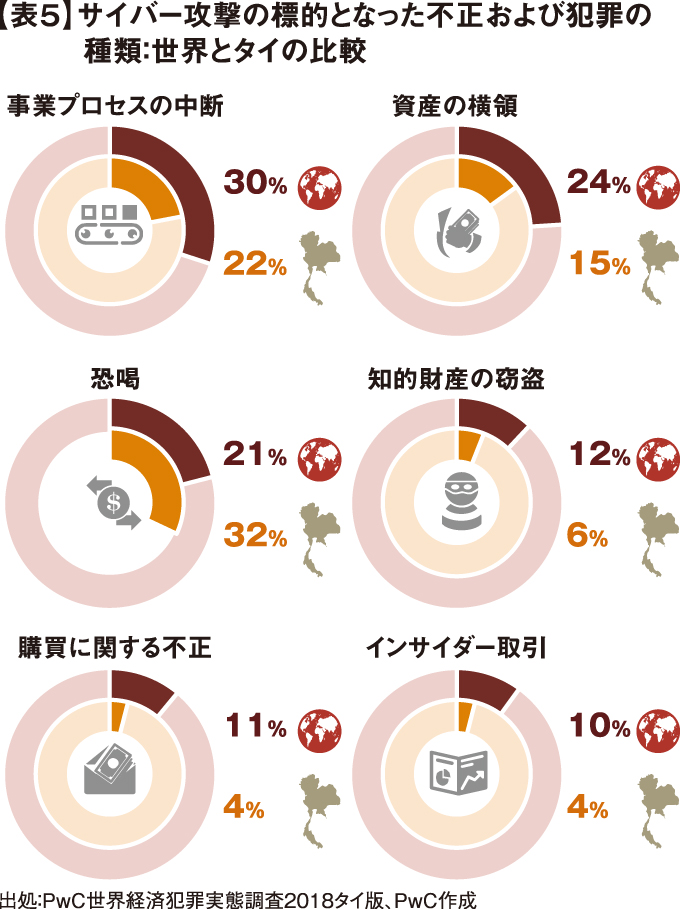

サイバー犯罪による被害を見てみると、世界平均では事業プロセスの中断が30%(タイは22%で2位)と最も多くなっています。サイバー被害が発生した場合、業務システムが停止してしまうこともあれば、原因および被害の範囲が解明するまでネットワークを一時的に遮断する必要に迫られることもあります。

また、タイでは未施行ではありますが、個人情報の流出などの法令違反があった場合には、当局からの命令により業務を一時停止することを余儀なくされる可能性もゼロではありません。

一方、タイでは、恐喝が32%と最も多くなっています。これは、一昨年に蔓延したランサムウェア(身代金要求型マルウェア)による被害が影響していると考えられます。タイでは、上述の「WannaCry」に加え、暗号化されたファイルを解除するために通信大手トゥルーの電子マネー「TrueMoney」を要求するような模倣犯も登場しました。

続いて、資産や知的財産の窃取があります。ここでいう資産とは、現金に加え、その後裏市場で転売可能な顧客情報、知的財産情報、従業員情報などが含まれており、やはり金銭的享受を目的としたサイバー攻撃が依然として多いのが分かります。

P18-P19

3.現代のデジタル不正の主な特徴と課題 インターネットの普及およびビジネスのデジタル化は、新たな攻撃対象を生み出している 企業は従来、製品やサービスを最終的に市場に提供するにあたり、既に確立したB2Bプロセスを介して行ってきましたが、インターネットとデジタル化により、売り手と買い手が本当に欲しいモノ、サービスを直接買うことができるようになり、多くのビジネスがデジタルプラットフォーム上で成立する時代になりました。例えば、以前は店まで出向いて直接購入していたものが、ネットオークションやオンラインショップで簡単に購入できるようになり、また、タクシーを道で拾って現金で支払っていたものが、Grabで呼び出しキャッシュレスで目的地まで行けるようになりました。宿泊にしても、ホテルに加えて、Airbnbで個人から部屋を借りることが簡単にできるようになりました。そして、これらすべてのビジネスはインターネットで繋がっており、そこにはハッカーが狙う情報が溢れています。デジタル化が進むことにより、それだけ攻撃対象も広がっていくのです。

業界の境界線が曖昧に―規制とセキュリティが追い付かない 昨今、非金融サービス企業が、電子決済システム事業や仮想通貨事業などに進出をしています。従来の金融サービス企業は不正やマネーロンダリング防止のための先進的な技術や管理態勢を有している一方、こうした比較的新しい参入企業には、蓄積された経験やノウハウが欠けていることが多く、不正リスクや規制リスクの影響を受けやすい状況にあります。

実際、冒頭で述べたコインチェックによる仮想通貨NEMの流出もビジネスの成長に管理が追い付かなかったのが原因と言えるでしょう。

不正行為者の技術進化が止まらない―被害は致命的に サイバー攻撃はますます高度化し、徹底的かつ破壊的になっています。2017年には、たった一つのランサムウェアが、英国の国民健康保険サービスのコンピュータを麻痺させました。特に、深刻な影響が出たのは磁気共鳴画像装置(MRI)やコンピュータ断層撮影装置(CT)、レントゲンなどの画像データをコンピュータでやりとりする病理診断部門であり、多くの医者および患者がそれらのデータを確認できず、人命を危険に晒しました。

また、16年には、ハッカーがバングラデシュ中央銀行のシステムに侵入し、乗っ取ったアカウントを利用し、SWIFT(他の銀行との間で毎日何十億ドルもの金額をやり取りするためにあらゆる銀行が利用している国際送金システム)を通じて、ニューヨーク連邦準備銀行にフィリピンの銀行などへの不正送金指示を行い、81百万米ドル近くを盗んだ過去最大の不正送金事件も起きています。

クレジットカード番号を変更できても、生年月日を変えられない―認証情報の脆弱性 各種ネットワークやシステムには、所謂パスワードであるナレッジベースの認証ツールが使用されてきました。政府機関や大量の個人データを有する大企業などのセキュリティが破られた場合、盗まれるのは必ずしも現金ではなく、生年月日や国民識別番号などの個人情報の場合もあります。これらの情報は、多くの人々が依然として、IDやパスワードなどの認証情報として使用しているデータそのものであり、アカウントが容易に乗っ取られてしまう可能性があるのです。

その防止のために、企業によってはワンタイムパスワードの導入やパスワードへの記号使用の義務付けなどの対応をしておりますが、今後はデジタルIDや顔・音声認証などの重要性がより高まっていくでしょう。

感染していることに気づいていない―常に攻撃を受ける脅威 常に外部からの脅威に注意を払うことはサイバー攻撃を防止する上で重要なポイントであることに議論の余地はありませんが、新たな侵入だけを警戒するだけでは不十分であります。

APT(Advanced Persistent Threat)攻撃型マルウェアは、政府および企業のITシステムや各端末内に、監視ソフトウェアの目をかい潜り、検出や削除されることなく潜む特性を持っています。そして、知らず知らずのうちに拡散し、継続的な攻撃を仕掛けたり、または、機が熟すのを待ち、結果的に多大な損失を及ぼす可能性があるのです。

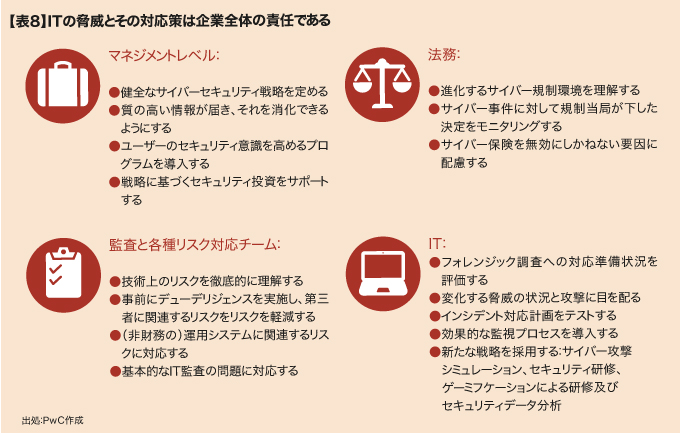

4.サイバー対策の現状と今後 サイバーセキュリティ体制を構築することは、全ての組織にとって必要不可欠です。これは単に新たなテクノロジーソリューションを導入することだけを意味しているのではなく、サイバー人材の育成、プロセスの導入、明確なガバナンスなど、包括的に体制強化していく必要があります。組織規模が小さく、こうした取り組みに十分なリソースを確保するのが困難な企業は、外部の専門会社にアウトソースしても良いでしょう。専門リソースを活用することで、サイバー脅威の評価、監視、発見、対応、是正の仕組みを比較的容易に確立することができます。

いずれにせよ、重要なのは、仕組みとしてのサイバーセキュリティプログラムを導入し、常時における管理体制に加え、サイバー犯罪事象が発生した際に内外のリソースの如何に拘らず、迅速な対応ができるよう万全な準備をしていることです。

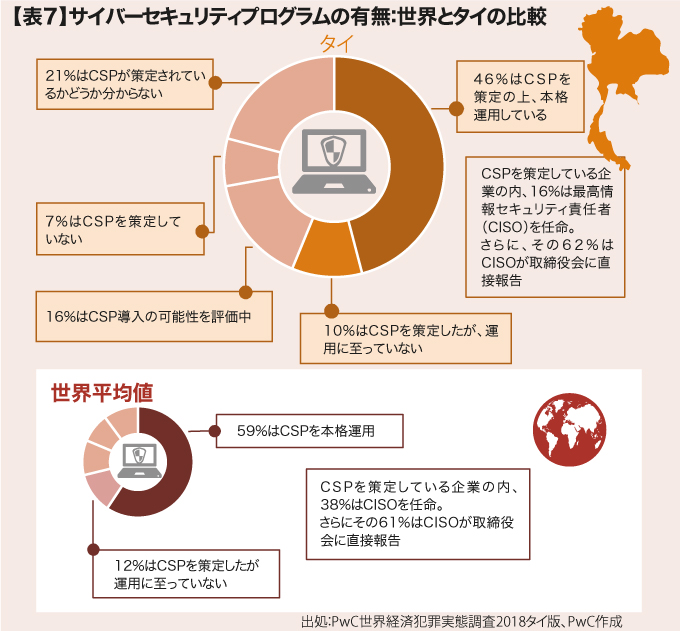

サイバーセキュリティプログラム(CSP)の導入状況 本調査結果によると、タイ国内でサイバーセキュリティプログラムを策定しているとの回答は全体の56%であり、その内、実際に運用しているのは46%でした。これは2016年の26%から大幅に増加しているものの、世界全体の59%と比較すると遅れをとっています。本結果から見えることは、タイ国内で事業を行う企業は、今まさにサイバーセキュリティ対策を開始したところであり、先般のサイバーセキュリティ法案の可決に加え、個人情報保護法成立を見据えて、今後、サイバーセキュリティプログラムの導入が加速することになるでしょう。

今後の対策

サイバーリスク評価をする

人材を配置する

その観点から、サイバー人材の確保および育成というのが非常に重要となります。プログラムのみを整備しても、経験豊富な情報セキュリティマネージャーや専門チームがいないのは、小学生が専門書を持っているようなものです。

タイ国内では、最高情報セキュリティ責任者(CISO)がいると答えたのはわずか16%であり、世界全体(38%)の半分にも満たないのが現状です。

さらに言うと、例えCISOまたは同様の役職名を名乗っていたとしても、組織内の立場上、経営幹部レベルではなく、取締役会や経営陣への報告ラインを持たない場合も多く、サイバー人材が必ずしも戦略的に配置されていない場合が多いのも実情です。

防災訓練:サイバーインシデントへの対応策を理解する サイバーセキュリティプログラムにおける発見・防止・対応のサイクルを有効的に回すためには、定期的に実際のインシデントを想定した訓練を実施し、有事に備える必要があります。

定期的な訓練をすることで、実際にサイバー攻撃を受けてセキュリティが突破された際に、慌てて混乱することなく迅速かつ適切な対応を行えるようになり、結果的に初期被害を最小限に抑え、二次被害の抑制にもつながるのです。

全従業員への教育 最後に、従業員の教育です。多くのサイバー攻撃は、従業員のちょっとした注意や意識の欠如によって発生します。実際に、見知らぬ相手からのメールの添付ファイルを開いてしまったり、なりすましメールに反応して多額の支払いをしてしまったなどのケースが頻発しています。

したがって、企業は、社内ネットワークを利用する全ての従業員に対して定期的な研修を行い、サイバー攻撃に対する認識を高める必要があります。そして何より、経営陣自身も、プログラムの責任者として、有事対応やサイバー攻撃シミュレーション研修を受けるなど、積極的に自身のサイバーセキュリティ感度を高めていくことが今求められています。

取材協力:[email protected] https://www.pwc.com/th/en.html

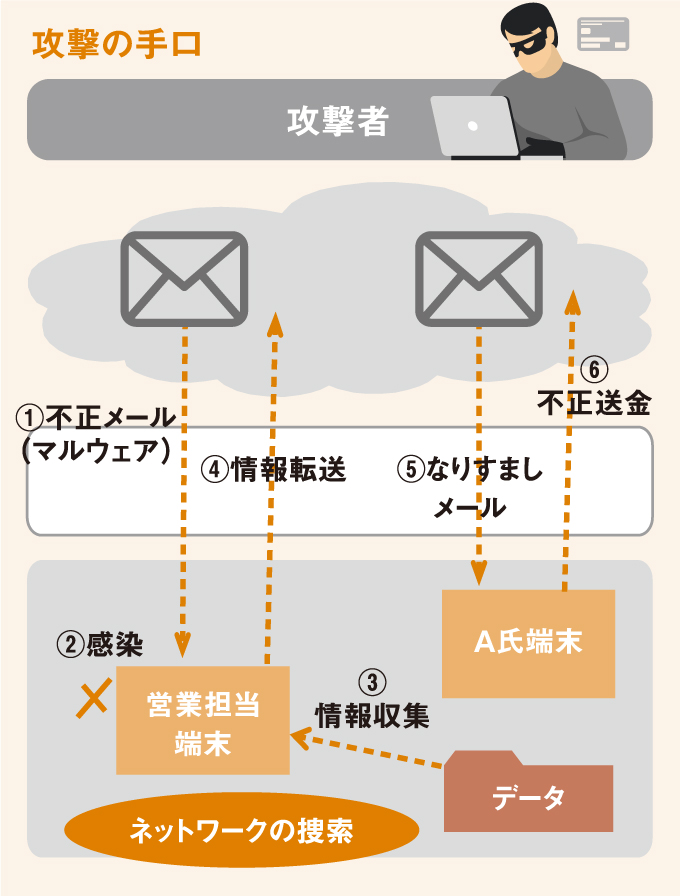

5.事例:不正送金の事例 ある日、日系自動車部品製造業X社の経理担当者A氏のもとに、主要海外サプライヤーY社の担当者から一本の電話が入りました。

「昨日までに入金予定の原材料代金5百万ドルの振込がまだなので至急払い込んでください」。

A氏にとっては寝耳に水でした。なぜなら、一昨日に確実に振り込みをしたからです。

一体、何が起こったのでしょうか。

経理担当者は、この数週間の出来事を遡ってみたところ、顔から血の気が一気に引きました。

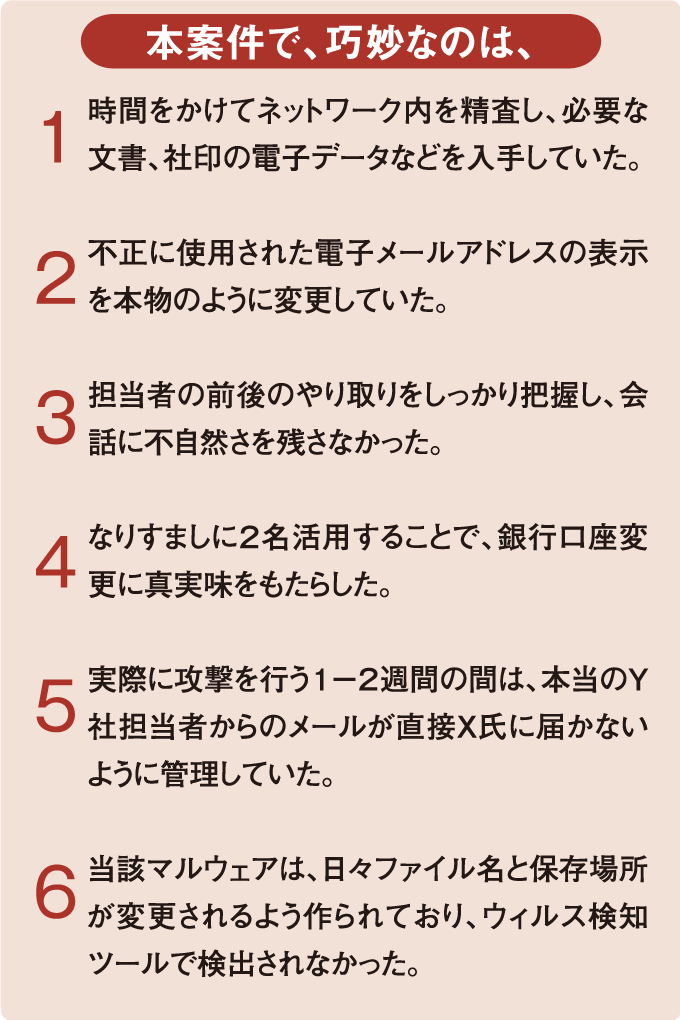

一つだけ心当たりがあったのです。ちょうど2週間前に、Y社の担当者からメールで連絡があり、BREXITの関係で銀行口座をイギリス本国に変更したので、今後の支払いはその口座に行うよう連絡がありました。

A氏は、多少気になるところはあったものの、銀行口座情報を社内ルールに則って変更してしまったのです。

実は、このメールがハッカーによるなりすましメールであり、指示されるままに不正口座に送金してしまったのです。

経理担当者が支持されるままに不正送金をしてしまった理由 •当該メールには、A氏とY社担当者が直近に話していた業務の内容について触れており、極めて自然な流れであった。

では、どのようにX社はサイバー犯罪の被害にあってしまったのでしょうか。 この日から数ヵ月前に、営業担当者の下に得意先と思しき人物から、発注依頼書が添付されたメールが届きました。営業担当者は、その添付ファイルを開いてしまい、その瞬間にマルウェアは侵入してしまったのです。

その後、数ヵ月かけて、不正行為者はネットワーク内を調査し、利用できそうな担当者、情報を収集し、タイミングを待っていたのです。

そして、大きな支払いがあるタイミングを見計らって、Y社担当者とX社営業部長に成りすましたメールを送ったのです。